Reading Time: 1 minutes

WSUSが将来的に廃止|使えなくなるのはいつ?

Windows環境向けのパッチ管理システムで、Microsoft製品の更新プログラムを集中管理・配信しているお馴染みのWSUS。そのWSUSが新機能の開発や実装を廃止することが米国時間の2024年9月20日にMicrosoft社によって明らかにされました。

今までWSUSをパッチ管理ツールとして利用してきた方からすると「使えなくなるの?」と焦ってしまいそうなニュースですが、実はすぐにWSUSが使えなくなるわけではありません。Microsoft社はWSUSの新機能の開発や実装を廃止すると発表しました。

未対応の脆弱性が残ることは、攻撃者の侵入口を開いたままにする事になり、セキュリティリスクが極めて高くなります。適切なパッチ管理を行い、脆弱性への迅速な対応を自動化することが、システムの安全性を確保する上で不可欠であることは、WSUSをご利用の皆様も周知の通りでしょう。

ではWSUS廃止により出てくる課題とは何なのか、それに向けて何を準備していけばよいのかを見ていきましょう!

脆弱性対応をしないとどうなる?

まずWSUSはMicrosoft製品の脆弱性対策をするために必要なシステムですが、脆弱性対策をしないとどうなるのでしょうか?

セキュリティの中でも脆弱性対応は大きな役割を持っており、IPAの「情報セキュリティ10大脅威 2024」においては、脆弱性を狙った攻撃がランクインしています。修正パッチが公開されていない脆弱性を狙う「ゼロデイ攻撃」や、「Nデイ攻撃」とも呼ばれる「脆弱性対策情報の公開に伴う悪用増加」がそれにあたります。

脆弱性が悪用された事例

脆弱性を狙った攻撃とご紹介しましたが、実際にどのような攻撃があるのでしょうか?一例をご紹介します。

2023年7月に名古屋港でランサムウェア被害が発生しました。この事件で標的になったのは、港内にある5つのコンテナターミナルを一元管理するシステムでした。この事件について報告書が公開されており、その中で名古屋港のVPN及び物理サーバーに関する脆弱性が、公開後数か月間未対応であったことが明らかになっています。中間とりまとめの資料では、VPNを通じて物理サーバーにランサムウェアが侵入し、サーバー情報が暗号化されたと考えられるとのことでした。物理サーバー基盤及び全仮想サーバーが暗号化されてしまい、丸2日半コンテナターミナルの作業ができなかったそうです。

インターネットに繋がっている限りは油断禁物?

10大脅威の1位となっているランサムウェアについても、脆弱性を突いた攻撃によって侵入を許すケースがあります。例えば、従業員が使っているクライアントPCを踏み台にすることもあれば、VPNや公開サーバーの脆弱性を狙って社内ネットワークに侵入し、そこを起点に取引先へ攻撃を仕掛けることもあります。

つまり、インターネットが繋がっている機器があれば、攻撃者はどこからでも企業に対して攻撃ができてしまい、侵入を許してしまいます。その後、重要なシステムへのアクセスやランサムウェアの実行がなされてしまうのです。拡大するランサムウェアの被害状況を鑑みても、もはや脆弱性対策は各企業で避けて通れないといえるのではないでしょうか。

WSUSで不十分だった箇所とは?

脆弱性への迅速な対応は、セキュリティ強化のために欠かせません。これまでWSUSは、Windows製品のパッチ管理を自動化し、一定の役割を果たしてきました。しかし、その対象はWindows OSやMicrosoft製品に限定されており、Linuxやサードパーティ製アプリのパッチ管理は対象外です。

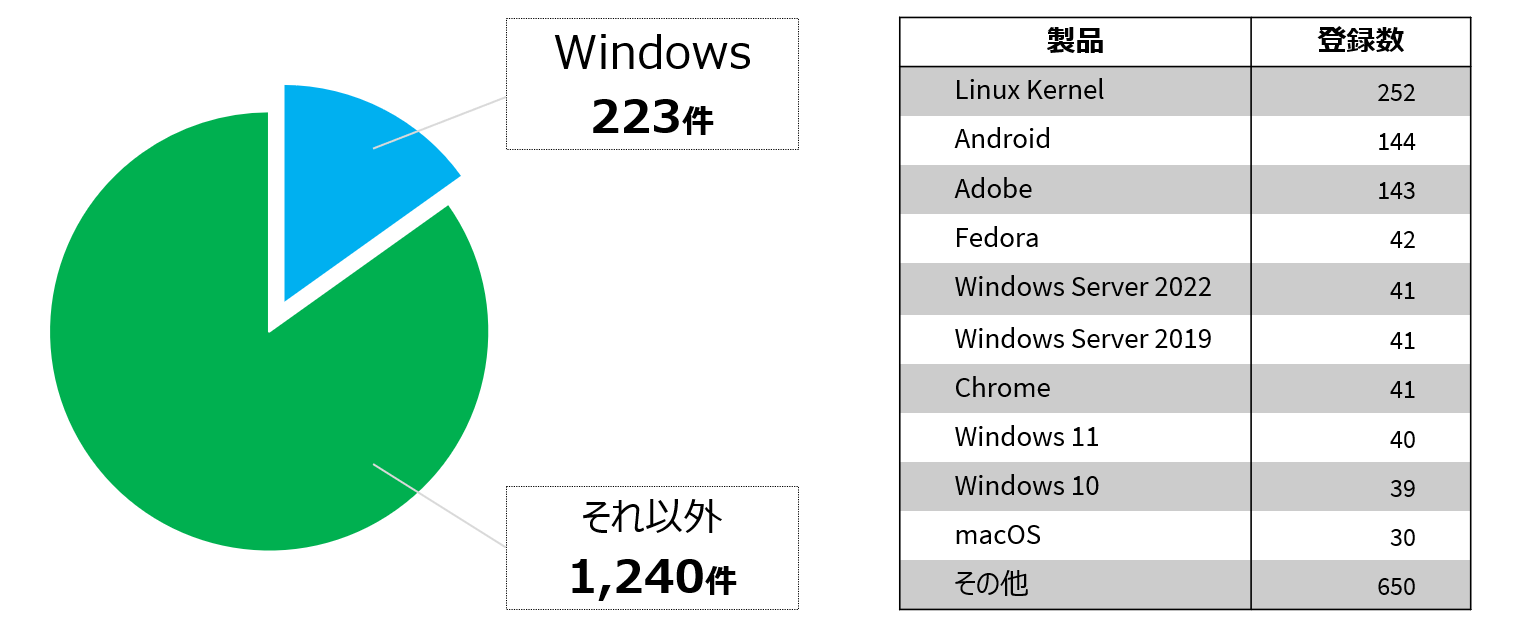

図1参考:脆弱性対策情報データベース JVN iPedia に関する 活動報告レポート [2024 年第 2 四半期(4 月~6 月)] (IPA)

https://www.ipa.go.jp/security/reports/vuln/jvn/eid2eo00000088ke-att/JVNiPedia2024q2.pdf

図1では、2024年4月から6月にかけて登録された製品別の脆弱性件数を示しています。このデータからは、Microsoft製品以外のOSやアプリケーション、特にLinuxやAdobe製アプリケーション、各種ブラウザにも多くの脆弱性が確認されていることがわかります。1位のLinuxをはじめ、多岐にわたるソフトウェアで攻撃リスクが潜んでいるのです。

つまり、Windowsのパッチ管理だけでは不十分であり、WSUSではカバーできない多くの製品の脆弱性が未対応のままとなります。今後のシステム運用では、Linuxやサードパーティ製アプリも含めたパッチ管理ツールが必要不可欠です。

ポイント解説:今、総合パッチ管理が求められる理由

-

- 攻撃の多様化:攻撃者はOSだけでなく、ブラウザやPDFリーダーなど、あらゆるソフトウェアの脆弱性を狙います。

- クロスプラットフォーム対応:Windowsだけでなく、LinuxやMacOS、さらにはAdobeやChromeなども一貫して管理する必要があります。

- 自動化された統合管理:WSUSのような製品ではカバーできない範囲を補うため、Patch Manager Plusなどの多機能なパッチ管理ツールが推奨されます。

OSを問わず多くのアプリケーションに対応できるパッチ管理の自動化が、セキュリティの課題を解決するカギとなります。

その自動化でパッチ管理を楽にしてくれているWSUSですが、その廃止によりどのような課題が出てくるのでしょうか。

WSUS廃止で出てくる課題とは

1.パッチの自動化ができなくなり工数増加?

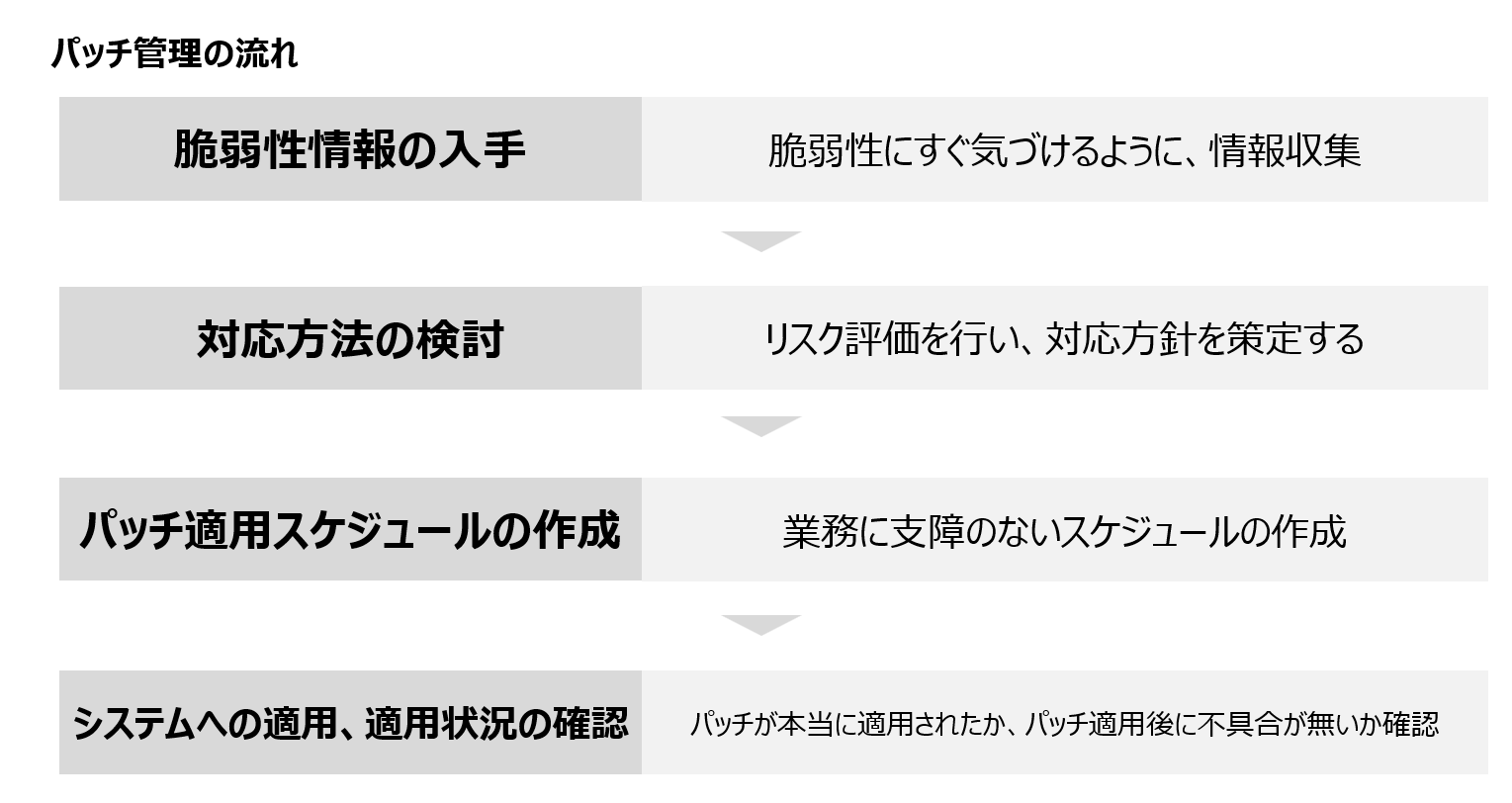

皆様はパッチ管理一連の流れを意識したことはありますでしょうか?簡単な流れは図2のようなものです。

パッチ管理はシンプルに見えても、実際には多くの作業が必要です。その負担を軽減するために使われていたのがWSUSでした。しかし、WSUSの将来的な廃止が決定しており、今後は適切な代替ツールを見つけないと、手作業による管理の負担が増えるリスクがあります。

2.推奨されている代替ツールでは課題アリ?

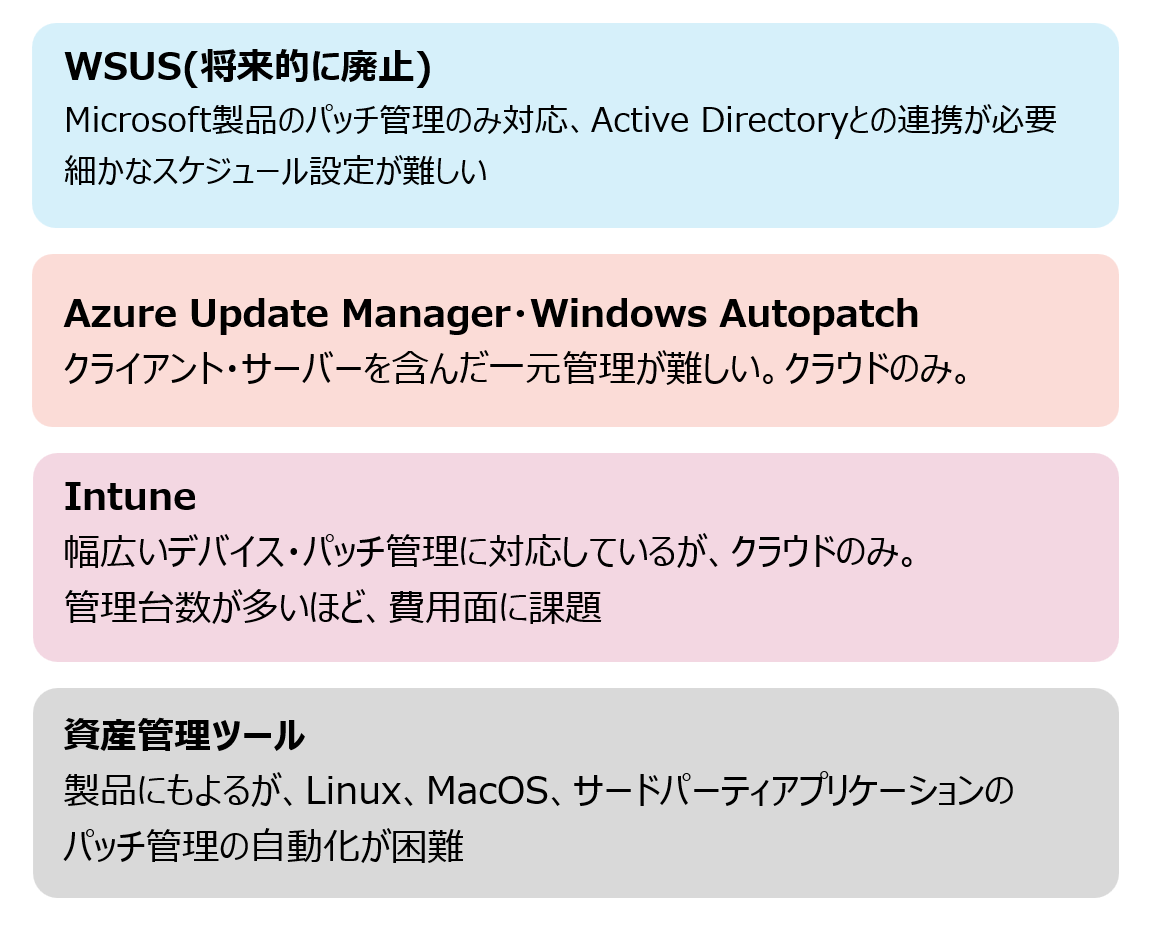

企業が持つ数十台から数百台のエンドポイントに手作業でパッチを適用するのは非現実的です。そのため、WSUSの代替ツールを利用するのが理想的ですが、ここにもいくつかの問題があります。

- オンプレミス組織は使えない?

Microsoftが推奨する代替ツール(例:Windows Autopatch、Microsoft Intune、Azure Update Manager)は、すべてクラウド製品です。しかし、クラウドへのデータ保存が難しいと考える企業や、自社ポリシーでクラウド利用が禁止されているケースもあります。 - 1つの代替ツールでは足りない?

クライアントの管理にはWindows AutopatchやMicrosoft Intune、サーバーの更新にはAzure Update Managerといったように、用途ごとに異なるツールが必要です。この結果、複数の管理ポータルを操作する手間が増え、運用管理が煩雑化する可能性があります。また、ツールが分かれることで管理コストの増大も懸念されます。

不安を打ち消すパッチ管理ツール~WSUSと異なる点~

このようにWSUSが将来的に廃止されることで様々な課題が出てきます。さて、私たちはセキュリティ対策の為に、そしてなるべく少ないコストでパッチ管理をするにはどういった対処をすればよいのでしょうか?

そこで、WSUS、そして推奨されている代替ツールに代わるパッチ管理ツール「Patch Manager Plus」をご紹介します。

WSUS/推奨されている代替ツールと異なる点

- 幅広い対応OS、850種類を超える対応アプリケーション

Patch Manager Plusは850種類を超えるアプリケーションのパッチ管理ツールです。Windows、Mac、UbuntuといったクライアントやWindows Server、Red Hat Enterprise Linuxといった主要なサーバーOSはもちろん、Microsoft Office やMicrosoft 365、Mac版OfficeといったC2R形式のOfficeアプリケーションや、Google Chrome、EdgeなどのWebブラウザー、Adobe、Reader、Java、Zoom Workspaceなどのビジネスシーンでよく使用される850を超えるサードパーティ製アプリに対応しています。 - オンプレミス/クラウドの両方に対応

オンプレミス版はインターネットに接続可能なPatch Manager Plusサーバーと各クライアントにインストールされたエージェントから構成されます。Patch Manager PlusサーバーはZohoが管理するパッチ情報データベースから最新の脆弱性情報を同期し、各ベンダーサイトからパッチファイルをダウンロードします。インターネット接続の無い端末についても管理が可能です。(一部制限がございます) - エージェント型で正確な可視化が可能

Patch Manager Plusはエージェント型であるため、確実性の高いステータスの把握が行えます。

柔軟なスケジュール管理ができる!

Patch Manager Plusは最新の脆弱性情報を自動的に入手し、自動スキャンにより組織全体の正確な情報を瞬時に把握します。適用スケジュールや再起動の有無をデバイスやグループごとに細かく設定可能です。パッチの優先度に応じて自動的にインストールするといった調整が可能です。

WSUSでは、配布をスケジュール設定可能ですが、再起動の禁止をグループポリシーで設定したり、最新の適用状況の確認がそもそも難しかったりと、様々なツールを組み合わせる必要があって作業が属人化しがちです。自動化にはある種の熟練が必要になります。

【もっと見る】

パッチ適用のテストを自動で実行できる!

互換性のないパッチなどで業務に支障が出ないよう、パッチテストを実施するケースがあります。Patch Manager Plusではこうしたテスト配布の運用にも対応可能です。【もっと見る】

Patch Manager Plusが選ばれる理由とは?

-

-

情報収集から配布まで自動化:

-

パッチ管理のプロセスのうちIT管理者が望む範囲を自動化することで、手間を大幅に削減し、セキュリティリスクの低減を実現します。

-

-

WSUSや資産管理ツールと併用可能:

-

既存のシステムと柔軟に統合できるため、導入がスムーズです。。WSUSを今後使い続ける場合でも、WSUSとの併用が可能です。

-

-

特別なスキル不要の操作性:

-

初心者でも簡単に操作できるインターフェースで、複雑な知識や専門スキルが不要です。

WSUS廃止のニュースにより、パッチ管理の今後に不安を抱えている方も多いはずです。

そんな方は、次世代のパッチ管理ツールとして、Patch Manager Plusをぜひご検討ください。

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。